信息收集是渗透测试的第一步,本文总结目前信息收集的具体操作步骤。

网站信息

whois信息

可以收集到的信息有:

- 联系人

- 邮箱(可以到社工库进一步查询)

- 电话

收集途径有:

- http://whois.chinaz.com/ (站长之家)

- https://who.is/ (国外)

- https://x.threatbook.cn/(通过邮箱查询其他的站点)

- https://dns.aizhan.com/ (IP反查域名)

- 命令

whois anemone.top

信息收集是渗透测试的第一步,本文总结目前信息收集的具体操作步骤。

可以收集到的信息有:

收集途径有:

whois anemone.top 复习一下PHP中常见的危险函数:

file_get_contents(),该函数可以读取其他协议造成SSRF

1 | $src=$_GET['src']; |

highlight_file(),高亮显示文件内容

$size长度的文件readfile(),读取文件并返回至页面

1 | <?php |

file(),把文件读进数组中

<?php就行可:

SSRF是指存在漏洞的服务器存在对外发起请求的功能,而请求源可由攻击者控制并且服务器本身没有做合法验证,诸如如下代码:

1 | <?PHP |

存在CSRF的GET型请求如下:

1 | @app.route('/get', methods=['GET']) |

GET 用于获取数据,无请求body

POST 用于添加数据

其content-type不同,body中的格式也不同

PUT 用于添加或更新数据

Request:

1 | PUT /new.html HTTP/1.1 |

Response:

若资源不存在需要创建,那么服务器需响应201表明内容已创建:

1 | HTTP/1.1 201 Created |

若资源存在则返回200或204:

1 | HTTP/1.1 204 No Content |

PATCH 用于更新数据

Request:

1 | PATCH /file.html HTTP/1.1 |

Response:

正确回应应该为204因为200会带返回body

1 | HTTP/1.1 204 No Content |

DELETE 用于删除数据

Request:

1 | DELETE /file.html HTTP/1.1 |

Response:

202已经接受但操作未执行完,204或者200(需返回body)

1 | HTTP/1.1 200 OK |

HEAD 用于获取GET请求的响应头,无请求body

OPTIONS 用于描述通信选项,如CORS使用或者获取服务器所支持的方法

TRACE 回显服务器收到的请求

本文首次发表在Freebuf:https://www.freebuf.com/articles/web/195925.html

准确的说,同源策略是指,浏览器内部在发起如下请求时,该来源必须是当前同源的HTTP资源:

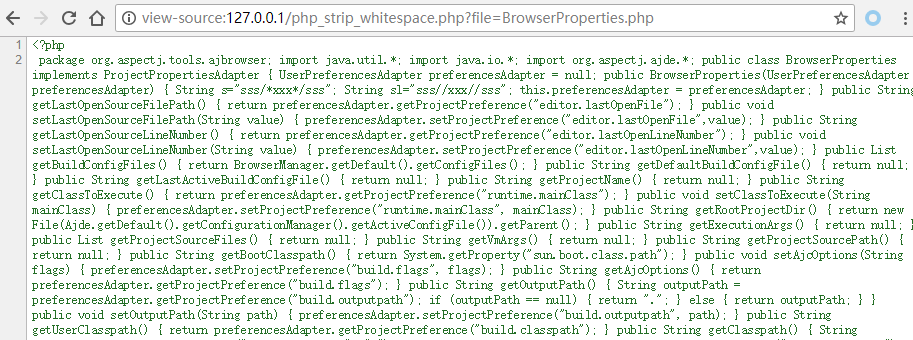

题目: BadInjection, 其他题解请参考白帽100公众号的FireShell CTF 2019 WriteUp.

file参数存在文件下载,顺藤摸瓜依次下载到index.php,Routers.php,Custom.php,Admin.php。