今天碰上事情,加上自己又菜,只做出两题。

web-babygo

题目给出了源代码:

1 |

|

今天碰上事情,加上自己又菜,只做出两题。

题目给出了源代码:

1 | <?php |

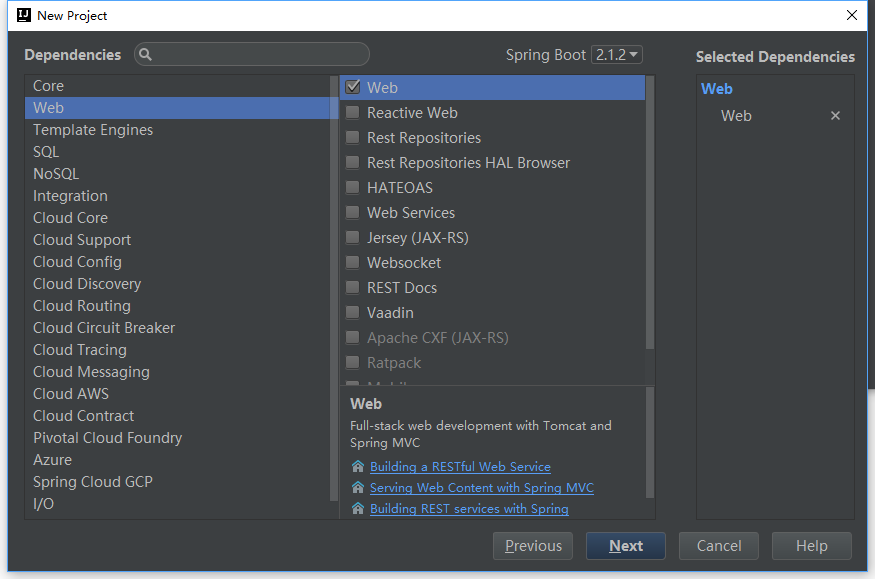

首先实现一个包含XXE漏洞的服务吧,新建一个SpringBoot项目:

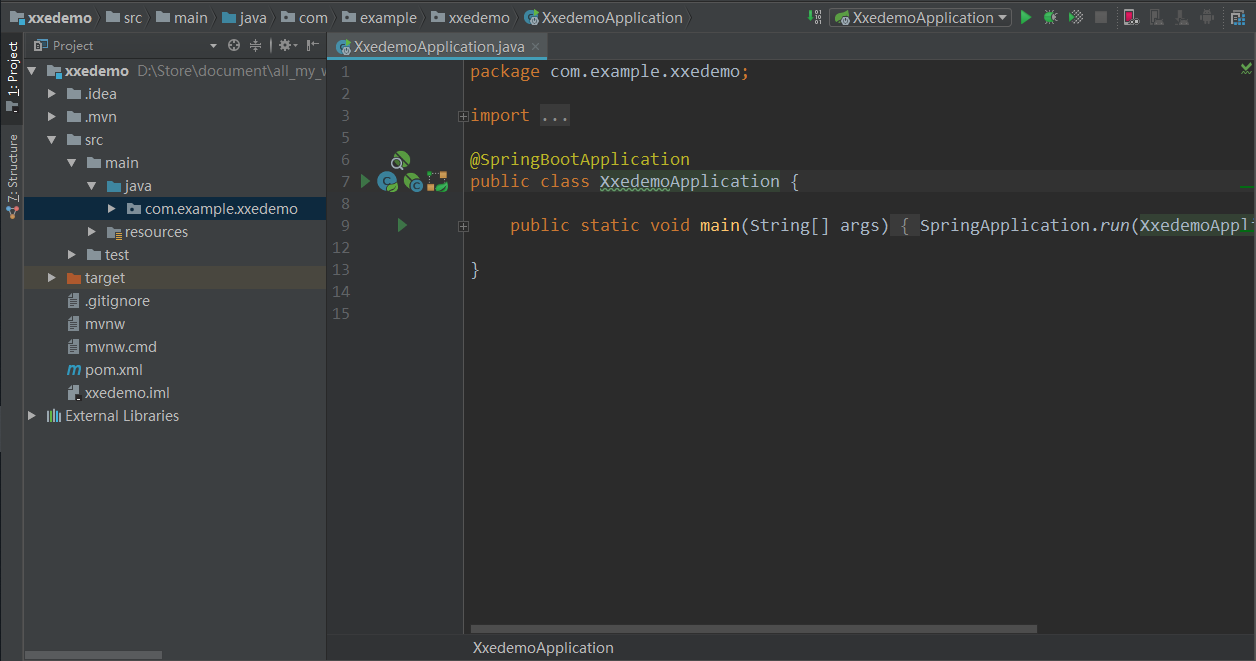

建好之后目录如下

新建XXEController.java:

1 | @RestController |

IP:192.168.99.100

使用apt install redis-server安装redis服务

vi /etc/redis/redis.conf,注释掉bind 127.0.0.1 ::1即让redis监听所有网段

新版的redis无密码时会触发保护模式,使用CONFIG SET protected-mode no解除保护模式

以root身份启动redis

1 | root@anemone-VirtualBox:/etc# ps -ef|grep redis-server |

看完Java的反序列化之后,再看PHP的就很容易,毕竟PHP的反序列化的结果是文本格式。

php的序列化/反序列化的函数主要是serialize和unserialize,参考“最通俗易懂的PHP反序列化原理分析”一文,示例代码如下:

1 | <?php |

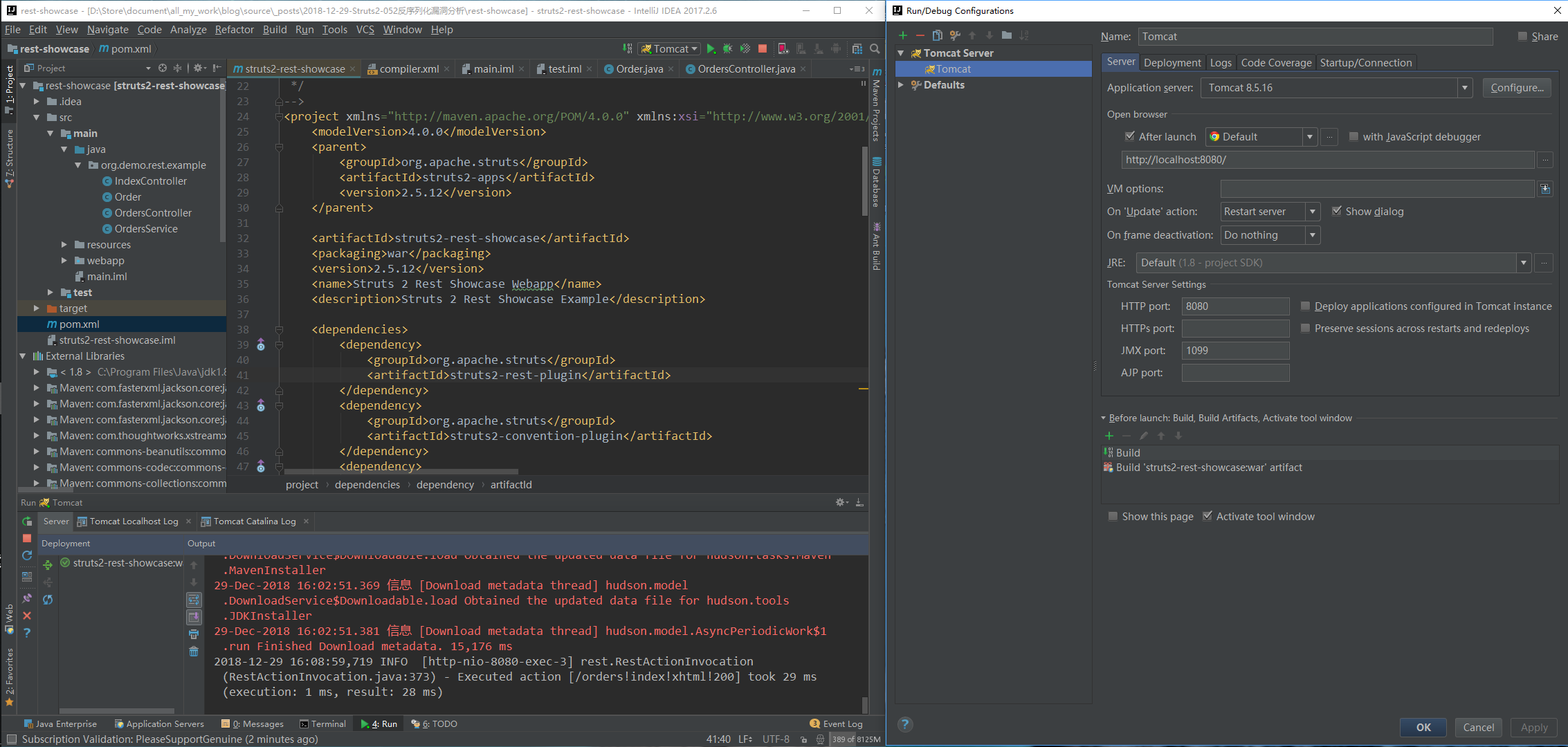

下载struts-2.5.12-all.zip,将 struts-2.5.12/src/apps/ 目录下的 rest-showcase 导入 idea,再配置,如下:

运行后可以看到一个Struts2的一个Demo,大概提供一个订单服务,提供增删改查:

在研究安卓安全时,很多情况下我们需要修改安卓源代码(如动态调试时过掉反调试机制)。LineageOS是根据Android官方源码修改后的版本,对很多手机都适配,因此编译该版本的源码比直接编译AOSP的更加有意义。本文简要说明一下编译LineageOS的步骤。更详细的步骤说明请参考官方文档: https://wiki.lineageos.org/build_guides.html